Bài viết này BKAII sẽ cùng các bạn tìm hiểu hướng dẫn tăng cường bảo mật cho dòng MGate MB3000 hãng Moxa nhé!

1. Giới thiệu chung

Tài liệu này cung cấp hướng dẫn về cách cấu hình và bảo mật Dòng MGate MB3000. Bạn nên coi các bước được khuyến nghị trong tài liệu này là biện pháp tốt nhất để bảo mật trong hầu hết các ứng dụng. Bạn nên xem xét và kiểm tra kỹ lưỡng các cấu hình trước khi triển khai chúng vào hệ thống sản xuất của mình để đảm bảo ứng dụng của bạn không bị ảnh hưởng tiêu cực

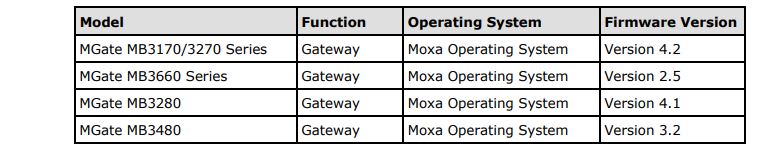

2. Thông tin chung hệ thống Thông tin cơ bản về thiết bị

Dòng MGate MB3170/3270/3660/3280/3480 bao gồm các cổng giao thức Modbus được thiết kế riêng để cho phép truy cập trực tiếp các thiết bị công nghiệp từ mạng. Do đó, các thiết bị nối tiếp Modbus cũ có thể được chuyển đổi thành thiết bị Ethernet, có thể được giám sát và điều khiển từ bất kỳ vị trí mạng nào hoặc thậm chí là Internet.

Hệ điều hành Moxa (MOS) là hệ điều hành nhúng độc quyền, chỉ được thực thi trên các thiết bị biên của Moxa. Vì hệ điều hành MOS không được cung cấp miễn phí nên nguy cơ bị tấn công bằng phần mềm độc hại giảm đáng kể. Để tăng cường bảo mật cho hệ điều hành độc quyền này, thư viện HTTPS nguồn mở, mbed TLS v2.7.5, cũng được đưa vào và định kỳ xem xét để nâng cao tính bảo mật mạng.

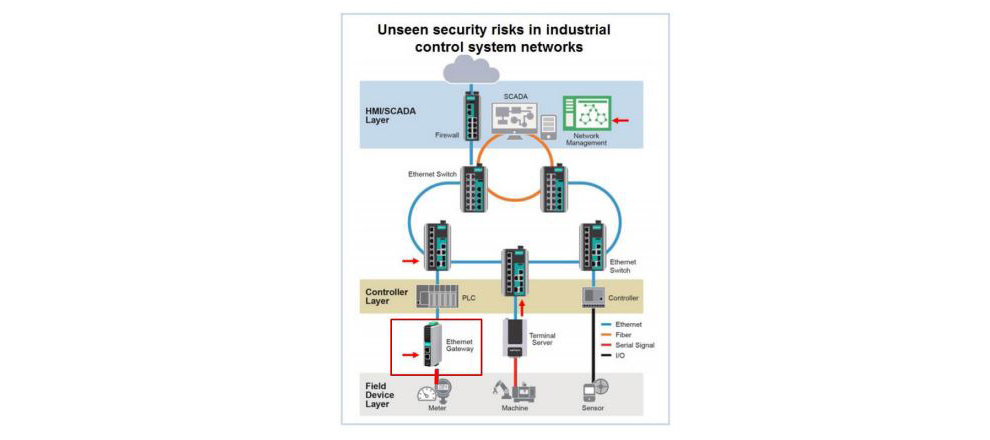

- Triển khai thiết bị

Bạn nên triển khai Dòng MGate MB3170/3270/3660/3280/3480 sau mạng tường lửa an toàn có đủ các tính năng bảo mật để đảm bảo mạng an toàn trước các mối đe dọa bên trong và bên ngoài.

Đảm bảo rằng khả năng bảo vệ vật lý của thiết bị MGate và/hoặc hệ thống đáp ứng được nhu cầu bảo mật của ứng dụng của bạn. Tùy thuộc vào môi trường và tình huống đe dọa, hình thức bảo vệ có thể thay đổi đáng kể

3. Thông tin cấu hình và tăng cường

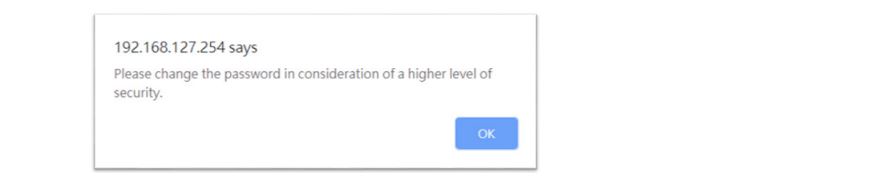

Vì lý do bảo mật, tính năng bảo vệ tài khoản và mật khẩu được bật theo mặc định, do đó bạn phải cung cấp đúng tài khoản và mật khẩu để mở khóa thiết bị trước khi vào bảng điều khiển web của cổng. Tài khoản và mật khẩu mặc định lần lượt là admin và moxa (đều viết thường). Sau khi đăng nhập thành công, một thông báo bật lên sẽ nhắc bạn đổi mật khẩu để đảm bảo mức độ bảo mật cao hơn.

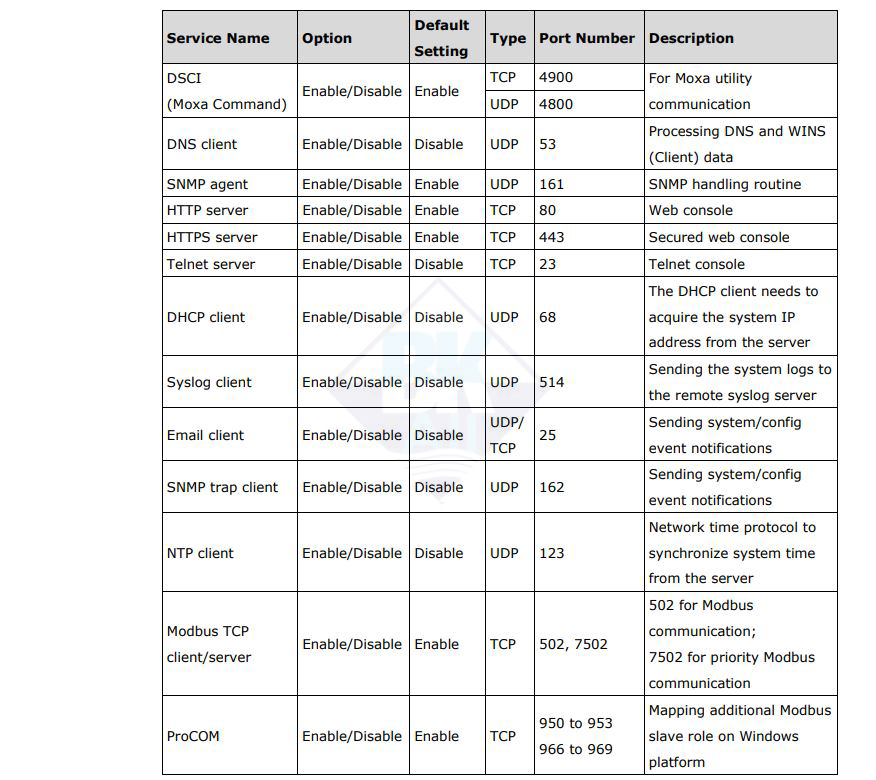

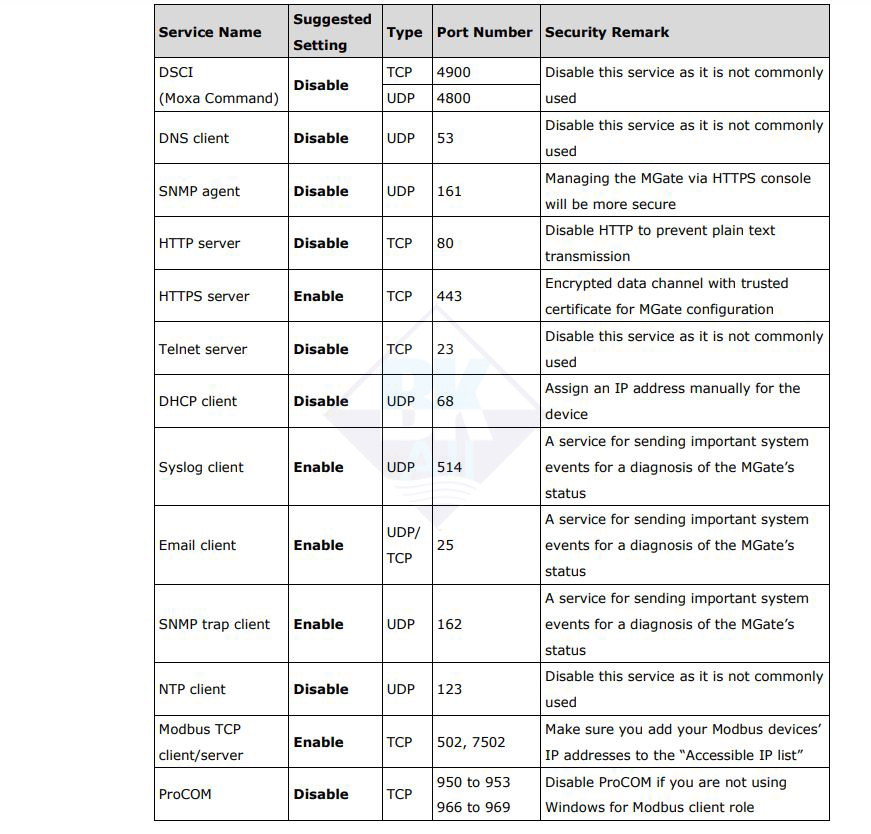

3.1 Cổng TCP/UDP và các dịch vụ được đề xuất

Tham khảo bảng bên dưới để biết tất cả các cổng, giao thức và dịch vụ được sử dụng để giao tiếp giữa Dòng MGate MB3170/3270/3660/3280/3480 và các thiết bị khác.

Vì lý do bảo mật, hãy tắt các dịch vụ không sử dụng. Sau khi thiết lập ban đầu, hãy sử dụng các dịch vụ có bảo mật mạnh hơn để truyền dữ liệu. Tham khảo bảng bên dưới để biết các thiết lập được đề xuất

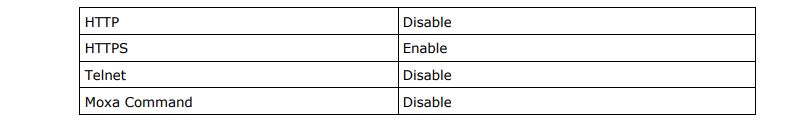

Đối với các dịch vụ điều khiển, chúng tôi khuyên bạn nên sử dụng các dịch vụ sau

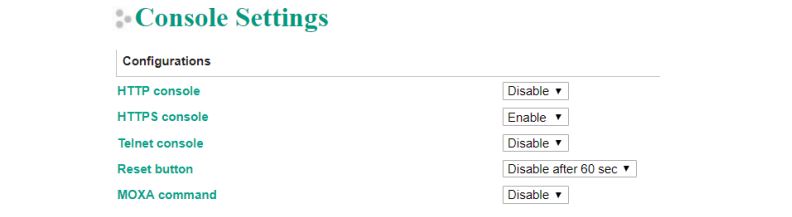

- Để bật hoặc tắt các dịch vụ này, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn

System Management -> Misc. Settings -> Console Settings

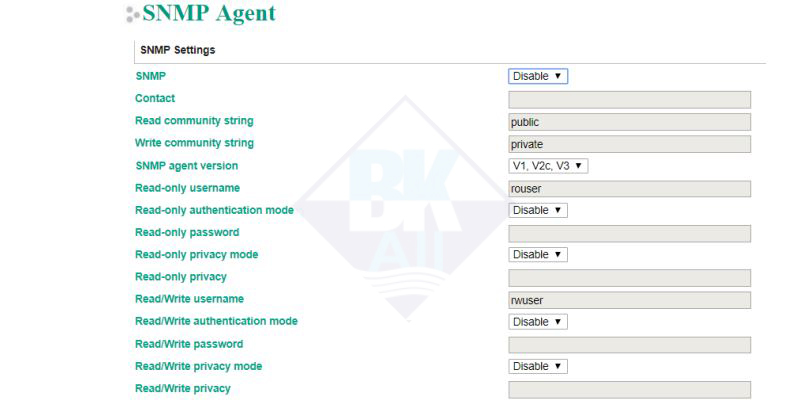

- Để vô hiệu hóa dịch vụ tác nhân SNMP, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Management -> SNMP Agent sau đó chọn Disable cho SNMP

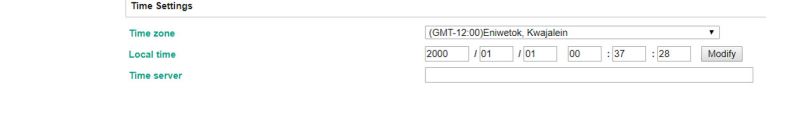

- Để vô hiệu hóa dịch vụ ProCOM (chỉ dành cho MGate MB3170/MB3270), hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn Protocol Settings -> Mode, sau đó bỏ chọn EnableĐể tắt dịch vụ NTP, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS, chọn Basic Settings và giữ nguyên cài đặt Time server. Điều này sẽ vô hiệu hóa dịch vụ NTP

Lưu ý: Đối với mỗi hướng dẫn ở trên, hãy nhấp vào nút Submit để lưu các thay đổi của bạn, sau đó khởi động lại thiết bị MGate để các cài đặt mới có hiệu lực

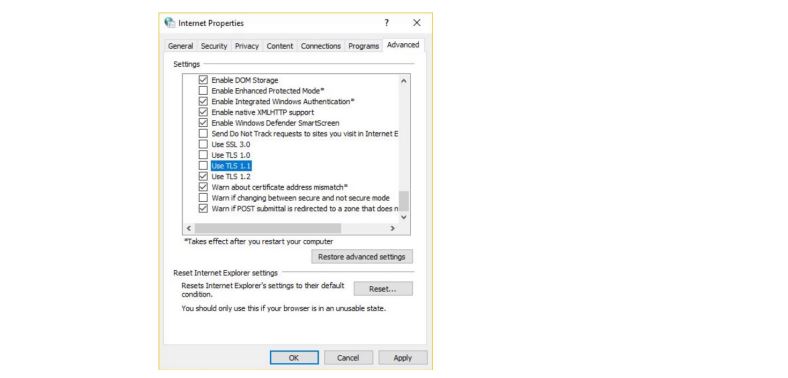

3.2 Chứng chỉ HTTPS và SSL

HTTPS là một kênh truyền thông được mã hóa. Vì TLS v1.1 hoặc phiên bản cũ hơn có nhiều lỗ hổng nghiêm trọng có thể dễ dàng bị hack, nên các thiết bị MGate sử dụng TLS v1.2 cho HTTPS để đảm bảo truyền dữ liệu được an toàn. Đảm bảo trình duyệt của bạn đã bật TLS v1.2.

Để sử dụng bảng điều khiển HTTPS mà không xuất hiện cảnh báo chứng chỉ, bạn cần nhập chứng chỉ đáng tin cậy do cơ quan cấp chứng chỉ của bên thứ ba cấp.

Đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Management -> Certificate. Bạn có thể tạo chứng chỉ hợp lệ mới nhất bằng cách nhập chứng chỉ SSL đáng tin cậy của bên thứ ba hoặc tạo chứng chỉ “MGate self-signed”.

- Hành vi của chứng chỉ SSL trên thiết bị Mgate

Các thiết bị MGate có thể tự động tạo chứng chỉ SSL tự ký. Bạn nên nhập chứng chỉ SSL được chứng nhận bởi một Cơ quan cấp chứng chỉ (CA) của bên thứ ba đáng tin cậy hoặc bởi CA của một tổ chức.

Độ dài khóa riêng tự ký của thiết bị MGate là 1.024 bit, tương thích với hầu hết các ứng dụng. Một số ứng dụng có thể yêu cầu khóa dài hơn, chẳng hạn như 2.048 bit, điều này đòi hỏi phải nhập chứng chỉ của bên thứ ba. Xin lưu ý rằng các khóa dài hơn sẽ có nghĩa là việc duyệt bảng điều khiển web sẽ chậm hơn do tính phức tạp tăng lên của việc mã hóa và giải mã dữ liệu được truyền đi

- Giấy chứng nhận tự ký MGate

Nếu chứng chỉ đã hết hạn, bạn có thể tạo lại chứng chỉ tự ký MGate theo các bước sau.

Bước 1. Xóa chứng chỉ SSL hiện tại do thiết bị MGate cấp.

Bước 2. Bật máy chủ NTP và thiết lập múi giờ và giờ địa phương.

Bước 3. Sau khi khởi động lại thiết bị, chứng chỉ tự ký MGate sẽ được tạo lại với ngày hết hạn mới

- Nhập chứng chỉ SSL đáng tin cậy của bên thứ ba

Việc nhập chứng chỉ SSL đáng tin cậy của bên thứ ba có thể cải thiện tính bảo mật. Để tạo chứng chỉ SSL thông qua bên thứ ba, hãy làm theo các bước sau:

Bước 1. Tạo một cơ quan cấp chứng chỉ (Root CA), chẳng hạn như Microsoft AD Certificate Service (https://mizitechinfo.wordpress.com/2014/07/19/step-bystep-installing-certificate-authority-on-windows-server -2012-r2/)

Bước 2. Tìm công cụ để cấp tệp yêu cầu ký chứng chỉ (CSR). Bạn có thể nhận được chứng chỉ này từ một công ty CA bên thứ ba như DigiCert (https://www.digicert.com/easy-csr/openssl.htm).

Bước 3. Nộp hồ sơ CSR đến cơ quan cấp chứng chỉ công cộng để xin chứng chỉ có chữ ký.

Bước 4. Nhập chứng chỉ vào thiết bị MGate. Xin lưu ý rằng các thiết bị MGate chỉ chấp nhận chứng chỉ sử dụng định dạng “.pem”.

Lưu ý: Độ dài khóa được hỗ trợ tối đa cho các thiết bị MGate là 2.048 bit.

Dưới đây là một số công ty CA (Cơ quan cấp chứng chỉ) của bên thứ ba nổi tiếng để bạn tham khảo (https://en.wikipedia.org/wiki/Certificate_authority):

− IdenTrust (https://www.identrust.com/)

− DigiCert (https://www.digicert.com/)

− Comodo Cybersecurity (https://www.comodo.com/)

− GoDaddy (https://www.godaddy.com/)

− Verisign (https://www.verisign.com/)

3.3 Quản lý tài khoản

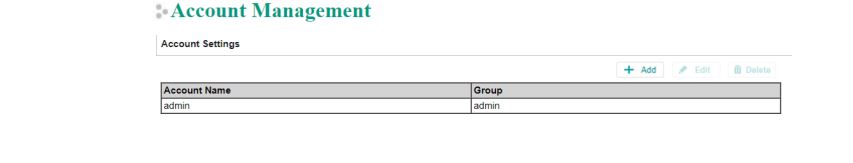

Dòng MGate MB3170/3270/3660/3280/3480 cung cấp hai cấp độ người dùng khác nhau, quản trị viên và người dùng, với tối đa 16 tài khoản. Với tài khoản quản trị, bạn có thể truy cập và thay đổi mọi cài đặt thông qua bảng điều khiển web. Với tài khoản người dùng, bạn chỉ có thể xem cài đặt.

Tài khoản quản trị viên mặc định là admin, với mật khẩu mặc định là moxa. Để quản lý tài khoản, hãy đăng nhập vào bảng điều khiển web và chọn System Management -> Misc. Settings -> Account Management. Để thay đổi mật khẩu của tài khoản hiện có, hãy nhấp đúp vào tên tài khoản. Bạn có thể thay đổi mật khẩu trên trang mở ra.

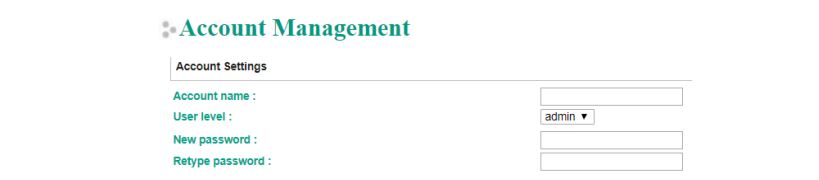

Để thêm tài khoản mới, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Management -> Misc. Settings -> Account Management. Nhấp vào nút Add, sau đó điền Account name, User level, New password, and Retype password và Nhập lại mật khẩu để tạo tài khoản mới.

Lưu ý: Chúng tôi khuyên bạn nên quản lý thiết bị của mình bằng một tài khoản "cấp quản trị viên" khác thay vì sử dụng tài khoản "quản trị viên" mặc định vì tài khoản này thường được các hệ thống nhúng sử dụng. Sau khi tài khoản cấp quản trị viên mới được tạo, tài khoản "quản trị viên" ban đầu phải được theo dõi vì lý do bảo mật để ngăn chặn các cuộc tấn công bằng vũ lực

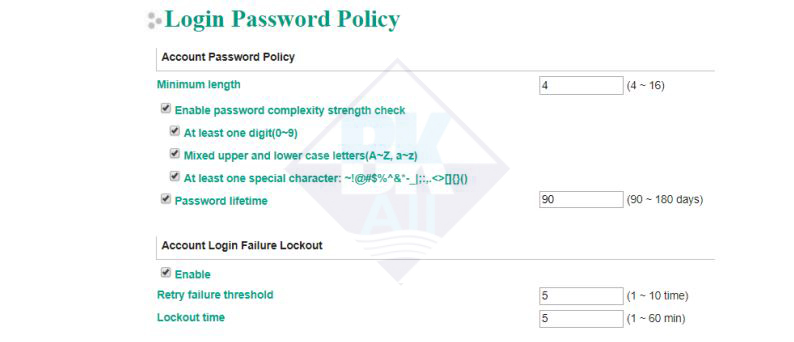

Để cải thiện bảo mật, có thể cấu hình chính sách mật khẩu đăng nhập và khóa tài khoản khi đăng nhập không thành công. Để cấu hình chúng, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Management -> Misc. Settings -> Login Password Policy

Bạn nên điều chỉnh chính sách mật khẩu của mình để yêu cầu mật khẩu phức tạp hơn. Ví dụ: đặt Độ dài tối thiểu là 16, bật tất cả các kiểm tra độ phức tạp của mật khẩu và bật tùy chọn Thời gian tồn tại của mật khẩu. Ngoài ra, để tránh các cuộc tấn công bằng vũ lực, bạn nên bật tính năng Khóa lỗi đăng nhập tài khoản

Vì một số yêu cầu bảo mật hệ thống, có thể cần phải hiển thị thông báo cảnh báo cho tất cả người dùng cố gắng đăng nhập vào thiết bị. Để thêm tin nhắn đăng nhập, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn t System Management -> Misc. Settings -> Notification Message và nhập Login Message để sử dụng.

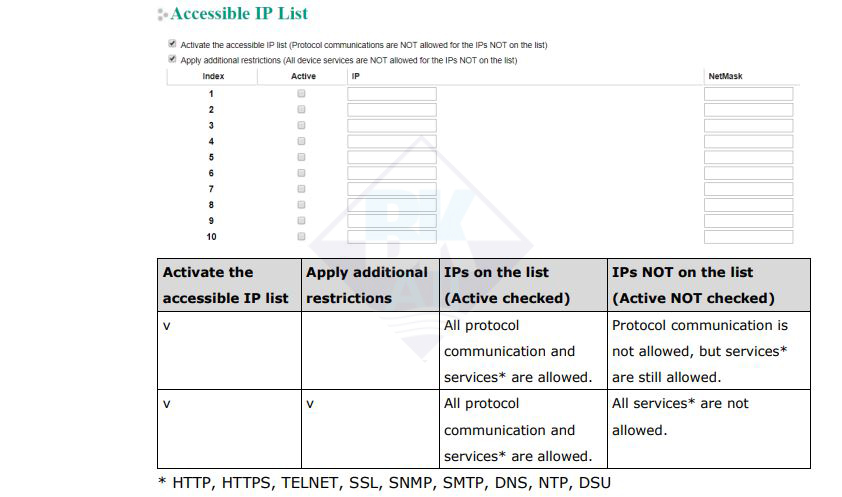

3.4 Danh sách IP có thể truy cập

Dòng MGate MB3170/3270/3660/3280/3480 có thể giới hạn quyền truy cập vào các địa chỉ IP máy chủ từ xa cụ thể để ngăn chặn truy cập trái phép vào cổng. Nếu địa chỉ IP của máy chủ nằm trong danh sách IP có thể truy cập thì máy chủ đó sẽ được phép truy cập vào Dòng MGate MB3170/3270/3660/3280/3480. Để cấu hình, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Management -> Accessible IP List. Chúng tôi liệt kê các hạn chế khác nhau trong bảng bên dưới (hộp kiểm Apply additional restrictions chỉ có thể được kích hoạt nếu Activate the accessible IP list được kích hoạt).

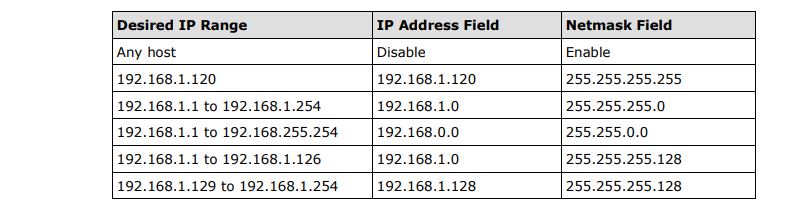

- Bạn có thể thêm một địa chỉ cụ thể hoặc phạm vi địa chỉ bằng cách sử dụng kết hợp địa chỉ IP và mặt nạ mạng như sau:

− Để cho phép truy cập vào một địa chỉ IP cụ thể: Nhập địa chỉ IP vào trường tương ứng, sau đó nhập 255.255.255.255 cho mặt nạ mạng.

− Để cho phép truy cập vào các máy chủ trên một mạng con cụ thể: Đối với cả địa chỉ IP và mặt nạ mạng, hãy sử dụng 0 cho chữ số cuối cùng (ví dụ: “192.168.1.0” và “255.255.255.0”).

− Để cho phép truy cập vào tất cả các địa chỉ IP: Đảm bảo rằng hộp kiểm Bật cho danh sách IP có thể truy cập không được chọn.

Các ví dụ cấu hình bổ sung được hiển thị trong bảng sau:

Đảm bảo rằng địa chỉ IP của máy tính bạn đang sử dụng để truy cập bảng điều khiển web nằm trong Danh sách IP có thể truy cập

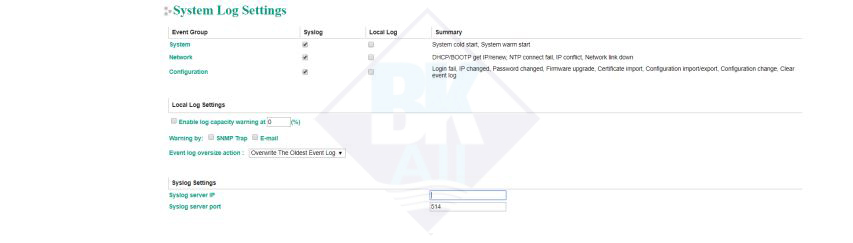

3.5 Ghi nhật ký và kiểm tra

Đây là những sự kiện sẽ được ghi lại bởi Dòng MGate MB3170/3270/3660/3280/3480:

|

Sự kiện |

Bản tóm tắt |

|

System |

Hệ thống khởi động lạnh, hệ thống khởi động ấm |

|

Network |

DHCP/BOOTP nhận IP/gia hạn, kết nối NTP không thành công, xung đột IP, liên kết mạng bị ngắt |

|

Configuration |

Đăng nhập không thành công, IP đã thay đổi, Mật khẩu đã thay đổi, Nâng cấp chương trình cơ sở, Chứng chỉ SSL đã nhập, Cấu hình đã nhập hoặc xuất, Cấu hình đã thay đổi, Xóa sự kiện đã ghi nhật ký |

Để cấu hình cài đặt này, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Management -> System Log Settings. Sau đó, bật Local Log để ghi trên thiết bị MGate MB3170/3270/3660/3280/3480 và/hoặc Syslog để lưu giữ hồ sơ trên máy chủ. Bạn nên bật cài đặt nhật ký hệ thống để ghi lại tất cả các sự kiện hệ thống quan trọng nhằm theo dõi trạng thái thiết bị và kiểm tra các vấn đề bảo mật

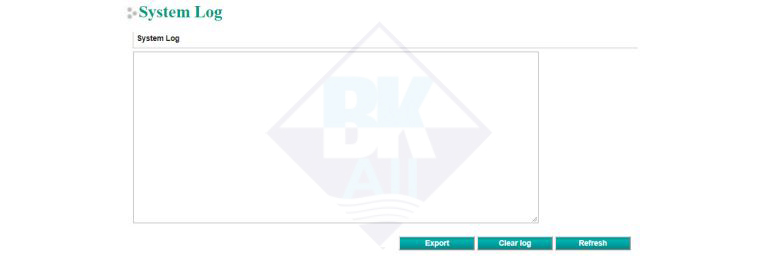

Để xem các sự kiện trong nhật ký hệ thống, hãy đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Monitoring -> System Log

4. Vá lỗi/Nâng cấp

4.1 Kế hoạch quản lý bản vá

Về quản lý bản vá, Moxa phát hành các bản nâng cấp phiên bản kèm theo ghi chú phát hành chi tiết hàng năm.

4.2 Nâng cấp phần mềm

Quá trình nâng cấp chương trình cơ sở như sau:

Tải xuống chương trình cơ sở mới nhất cho thiết bị MGate của bạn từ trang web Moxa:

- Phần mềm cho dòng MGate MB3170/3270: s: https://www.moxa.com/en/products/industrial-edge-connectivity/protocolgateways/modbus-tcp-gateways/mgate-mb3170-mb3270-series#resources

- Phần mềm cơ sở cho dòng MGate MB3660: https://www.moxa.com/en/products/industrial-edge-connectivity/protocolgateways/modbus-tcp-gateways/mgate-mb3660-series#resources

- Phần mềm cho dòng MGate MB3280/3480: https://www.moxa.com/en/products/industrial-edge-connectivity/protocolgateways/modbus-tcp-gateways/mgate-mb3180-mb3280-mb3480- series#resources

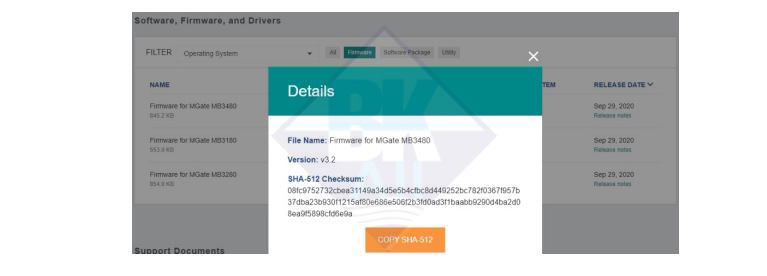

Nếu bạn muốn nâng cấp chương trình cơ sở của Dòng MGate MB3000, trước tiên hãy tải xuống chương trình cơ sở từ trang web của Moxa. Trang web cung cấp giá trị SHA-512 để bạn có thể kiểm tra lại xem chương trình cơ sở có giống với chương trình trên trang web hay không.

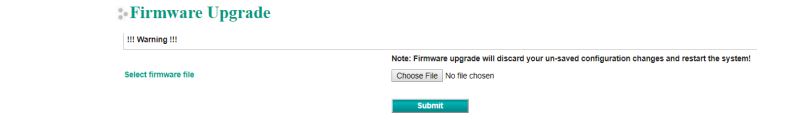

Đăng nhập vào bảng điều khiển HTTP/HTTPS và chọn System Management -> Maintenance -> Firmware Upgrade. Nhấp vào nút Choose File để chọn chương trình cơ sở phù hợp và nhấp vào Submit để nâng cấp chương trình cơ sở

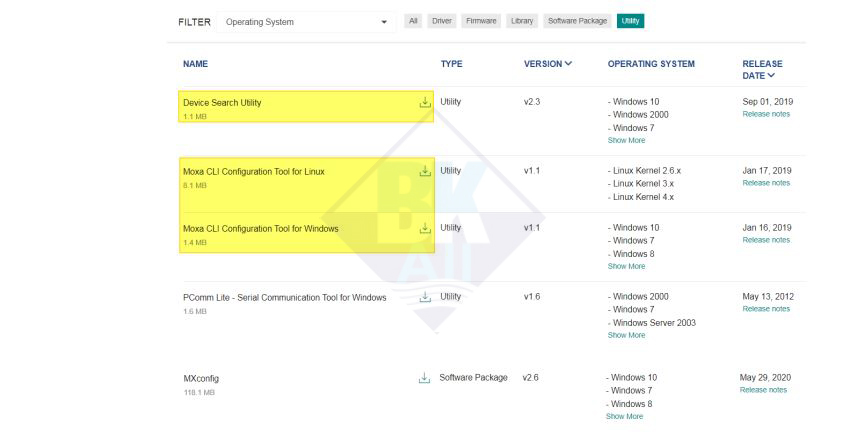

Nếu bạn muốn nâng cấp chương trình cơ sở cho nhiều thiết bị, hãy tải xuống Tiện ích tìm kiếm thiết bị (DSU) hoặc MXconfig cho giao diện GUI hoặc Công cụ cấu hình CLI Moxa cho giao diện CLI

5. Thông tin bảo mật và phản hồi về lỗ hổng

Khi việc áp dụng IoT công nghiệp (IIoT) tiếp tục phát triển nhanh chóng, bảo mật đã trở thành một trong những ưu tiên hàng đầu của chúng tôi. Nhóm ứng phó an ninh mạng (CSRT) của Moxa có biện pháp chủ động để bảo vệ sản phẩm của chúng tôi khỏi các lỗ hổng bảo mật và giúp khách hàng quản lý tốt hơn các rủi ro bảo mật.

Các bài viết tham khảo:

- Hướng dẫn Cài đặt Modbus Gateway MGate MB3480 hãng Moxa

- Hướng dẫn cài đặt MGate MB3170, MGate MB3270 Modbus TCP Gateway hãng Moxa

- Hướng dẫn cài đặt Modbus TCP gateway MGate MB3660 Series hãng MOXA

"BKAII - Thiết bị truyền thông TỐT nhất với giá CẠNH TRANH nhất!"